Теплица социальных технологий считает, что цензура в любых ее проявлениях — это нарушение цифровых прав человека, поскольку она ограничивает свободу слова, препятствует открытому обмену идеями и доступу к информации.

Введение

Интернет долгое время оставался пространством свободного обмена информацией, воплощая идеи открытости и демократии. Однако в ряде стран он превратился в сражение между свободой слова и цензурой. Правительства используют блокировки сайтов и ограничение доступа к информационным ресурсам, стремятся контролировать общественное мнение и подавлять инакомыслие. Часто сама идея блокировок подается под видом борьбы с терроризмом или защиты детей, но почти всегда это превращается в инструменты политической цензуры. Подобные действия напрямую нарушают фундаментальные права человека и конституцию РФ — свободу слова, доступ к информации и запрет цензуры.

Но есть и хорошие новости: для защиты цифровой свободы создаются специальные технологические продукты. Они позволяют выявлять, измерять и анализировать случаи блокировки сайтов и цензуры в интернете. Это не просто любопытные технические новинки — в руках активистов и исследователей интернета они становятся мощным инструментом. С их помощью можно документировать нарушения, разрабатывать методы обхода цензуры и бороться за свободный доступ к информации. На основе собранных данных можно разрабатывать стратегии восстановления доступа к заблокированным ресурсам и привлекать внимание общественности к проблеме.

[optin-monster-inline slug=»sl8bznuwuaj7kyfvdaeo»]

В этом обзоре, разбитом на две части, мы рассмотрим инструменты для измерения интернет-блокировок и анализа связности сети. В первой части сфокусируемся на базовых подходах: тестировании доступности веб-ресурсов, использовании распределенных сетей мониторинга и подходах, специфических для России. Во второй части погрузимся в такие методы как анализ DNS-запросов, выявление блокировок VPN и Tor, изучение масштабных сетевых шатдаунов.

Как происходят блокировки сайтов

Интернет-цензура превратилась в сложную экосистему, в которой технологии и социально-политические стратегии сплетаются в единый механизм контроля информационных потоков. Давайте разберемся, как именно правительства управляют нашим доступом к данным в сети.

IP-блокировка — один из самых распространенных методов. Он ограничивает доступ к определенным IP-адресам (уникальным числовым идентификаторам устройств в интернете), например, к адресам ресурсов, которые цензор хочет заблокировать. Но с распространением VPN и прокси-серверов, позволяющих скрыть IP-адрес, к которому на самом деле обращается пользователь, эффективность этого метода снижается.

Другой подход — манипуляции с DNS (Domain Name System — системой доменных имен, которая переводит привычные нам названия сайтов вроде www.te-st.org в соответствующие IP-адреса). DNS-фильтрация мешает открыть сайт еще на этапе преобразования доменного имени. Впрочем, пользователи могут обойти такую блокировку, вручную прописав альтернативные DNS-серверы или воспользовавшись технологией зашифрованного DNS.

Блокировки на уровне протоколов и портов — еще один метод. Например, можно ограничить передачу данных через защищенные протоколы TLS/SSL* (которые шифруют трафик между браузером и сервером). Или закрыть доступ к определенным сетевым портам (виртуальным «дверям», через которые данные передаются на устройство).

Технология DPI (Deep Packet Inspection, «глубокий анализ пакетов») позволяет наблюдающей стороне (в частности, цензору) идентифицировать протоколы, приложения и сервисы на основе сигнатур (уникальных “отпечатков” данных) и шаблонов в содержимом пакетов данных. DPI не является самостоятельной технологией блокировки, но дополняет базовые методы, такие как блокировка IP-адресов и портов, позволяя в том числе блокировать VPN. Если провести аналогию, то IP-блокировки и блокировки портов/протоколов — это как запретить определенным людям или видам транспорта въезд в город. А DPI — это как досмотр на КПП, позволяющий детально изучить содержимое «грузов» (данных), независимо от того, разрешен им въезд или нет.

Access Now, международная правозащитная организация, выделяет ключевые отличия интернет-блокировок от технических сбоев. Блокировки сайтов избирательны и затрагивают лишь определенные сервисы, тогда как сбои влияют на интернет в целом. Блокировки длятся до отмены властями, а сбои быстро устраняются провайдерами. Недоступность одних и тех же ресурсов у разных провайдеров по всей стране — признак централизованной блокировки, в отличие от локальных сбоев. Блокировки часто вводят в периоды политической напряженности, связывая их с конкретным контекстом. Власти могут открыто объяснять блокировки безопасностью, законами и т.п., чего не бывает при чисто технических проблемах.

Как правительства различных стран используют блокировки сайтов

Подходы к интернет-цензуре различаются в зависимости от страны, ее политики и социальных норм. Каждое государство вырабатывает собственные методы контроля сети, создавая сложный и многомерный ландшафт глобальной цензуры.

Китай, вероятно, является самым известным примером жестких интернет-ограничений. Пресловутый «Великий Китайский Файрвол» позволяет правительству фильтровать сетевой трафик и блокировать доступ ко многим зарубежным сайтам, контролируя информацию, доступную гражданам. Китайская цензура затрагивает не только политически чувствительный контент, но и множество социальных и культурных тем.

Туркменистан, с одним из самых строгих интернет-контролей в мире, по оценкам, блокирует до трех четвертей всех глобальных IP-адресов. В Северной Корее сетевая цензура достигает крайности — большинство населения не имеет доступа к мировому интернету. Вместо этого предоставляется ограниченная, контролируемая государством внутренняя сеть с одобренным правительством контентом.

Иран использует сложные системы цензуры для подавления политической оппозиции и контроля за распространением информации. Он активно блокирует социальные сети, новостные сайты и многие другие ресурсы, ограничивая свободу слова и удерживая контроль над общественным мнением.

В демократических странах, таких как государства Европейского союза, подход к интернет-цензуре более изощренный. Упор делается на саморегулирование и правовые ограничения на распространение незаконного контента, защиту персональных данных и борьбу с экстремизмом.

Очевидно, что единого глобального “стандарта” интернет-цензуры не существует. Каждое правительство адаптирует методы контроля под свои политические цели и общественные условия. Но независимо от различий, всегда остается баланс между безопасностью и свободой слова, между контролем и правом на информацию.

Шатдауны

Шатдауны (от англ. «shutdown» — «выключение») — крайняя форма цифровой цензуры, при которой правительства полностью или частично ограничивают доступ к интернету в масштабах всей страны или отдельных регионов. Эти радикальные меры обычно применяют в ответ на политическую нестабильность, массовые протесты и социальные волнения. Хотя бывают и другие причины, такие как день тишины во время выборов или дни, когда проходят государственные экзамены. Правозащитная органиазация Access Now также считает шатдаунами блокировки отдельных мессенджеров, т.к. в некоторых странах это полноценнные социальные сети.

Интернет-шатдауны стремительно распространяются по всему миру. В 2021 году было зарегистрировано 182 случая в 34 странах. Индия лидирует по количеству таких инцидентов — 106 случаев. За ней следуют государства, где шатдауны стали инструментом борьбы с инакомыслием: Эфиопия, Беларусь, Иран. Власти этих стран нередко прибегали к отключениям интернета в моменты обострения политических протестов и социальных кризисов. В 2022 году общее число шатдаунов возросло до 187, и Индия вновь возглавила список с 84 случаями. А в 2023 по данным Access Now их число выросло до 283.

Россия тоже не осталась в стороне от этой тенденции. В 2023-2024 годах в республиках Дагестан, Башкортостан и Якутия власти применяли частичные шатдауны, ограничивая доступ к мессенджерам во время акций протеста. Теплица уже рассказывала что делать в случае когда отключают интернет.

Последствия интернет-шатдаунов выходят далеко за рамки ограничения прав человека на доступ к информации и свободу выражения мнений. Они влияют на экономику страны и на экономическое благополучие отдельных граждан. При массовых отключениях интернета останавливаются финансовые транзакции и нельзя снять деньги в банкомате или оплатить покупку картой. Останавливаются многие бизнес-процессы, что влечет за собой снижение производительности, потерю доходов и замедление экономического роста. Шатдауны могут привести к сбоям в цепочках поставок, что вызовет рост цен на товары и услуги, а также возможный дефицит некоторых продуктов. Отсутствие доступа к средствам коммуникации во время шатдаунов может поставить под угрозу безопасность людей в чрезвычайных ситуациях.

Шатдауны — это тревожный символ эпохи, когда государства все чаще видят в свободном интернете угрозу своей власти. Они демонстрируют, насколько хрупкими могут быть наши цифровые права. И хотя интернет-отключения преподносятся как мера обеспечения стабильности, в долгосрочной перспективе они лишь подрывают основы демократического общества.

У международной организации по защите цифровых прав и свобод Access Now есть подробный разбор технических методов, которые стоят за шатдаунами.

Инструменты и методы измерения блокировок

В этом разделе мы погрузимся в разнообразные методики выявления интернет-блокировок, рассмотрим их особенности, ограничения и сложности применения.

Тестирование доступности веб-сайтов

Один из самых прямолинейных способов обнаружения блокировок — проверка доступности сайтов с помощью HTTP-запросов из разных точек мира. HTTP-запрос — это сообщение, которое веб-браузер или специальная программа отправляет серверу для получения данных с веб-страницы. Если совсем упрощать, то это как вбить ссылку в строку браузера и посмотреть откроется ли сайт. Выполняя такие запросы с устройств, находящихся в разных странах, можно выявить случаи региональных блокировок и оценить их масштабы. При этом важно научиться отличать преднамеренную цензуру от случайных технических сбоев, что достигается повторными проверками и сравнением с эталонными сайтами, заведомо не подвергающимися блокировкам.

OONI

Одним из самых эффективных инструментов для выявления и анализа интернет-цензуры является проект OONI (Open Observatory of Network Interference — Открытая обсерватория сетевого вмешательства). OONI разрабатывает инструменты, позволяющие обнаруживать блокировки сайтов, мессенджеров, а также сервисов Tor и VPN. С помощью приложения OONI Probe и сообщества волонтеров проект проводит масштабные измерения по всему миру.

Блокировка Tor и VPN — серьезная угроза цифровой свободе, ведь эти инструменты часто используются для обхода цензуры. Поэтому OONI уделяет особое внимание их проверке. Кроме того, OONI Probe анализирует скорость интернет-соединения, выявляя подозрительные замедления трафика, которые могут указывать на целенаправленное вмешательство провайдеров. Приложение позволяет проверить доступность отдельных сайтов, четырех популярных мессенджеров (WhatsApp, Facebook Messenger, Telegram и Signal), а также наличие блокировок с использованием различных методов. Тестирование выполняется прямо с вашего смартфона или компьютера.

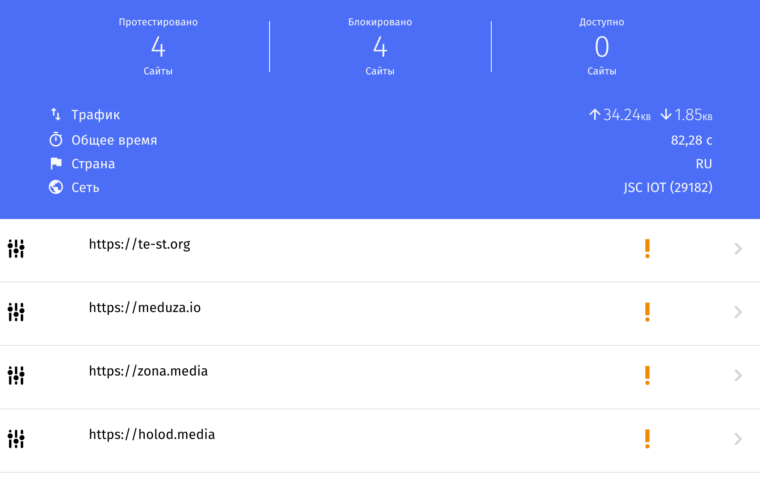

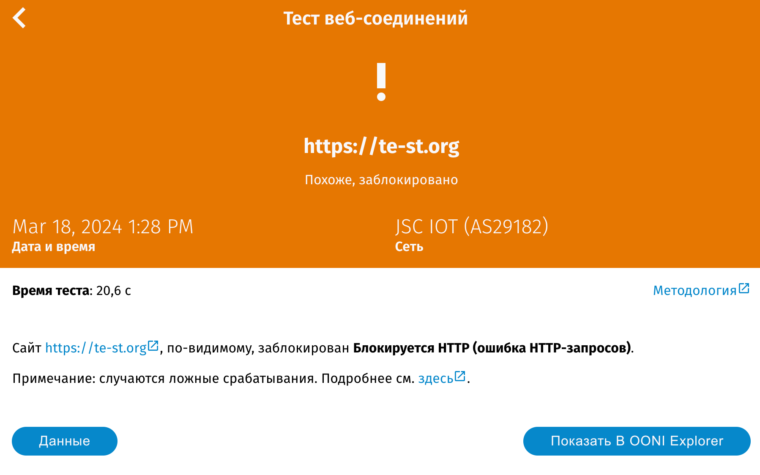

Допустим, мы хотим проверить, доступен ли в России сайт Теплицы и еще нескольких независимых медиа. Мы вводим адреса этих ресурсов в разделе «Websites» и запускаем (из российского интернета) тест. Результат, к сожалению, предсказуем — все 4 сайта оказываются заблокированными.

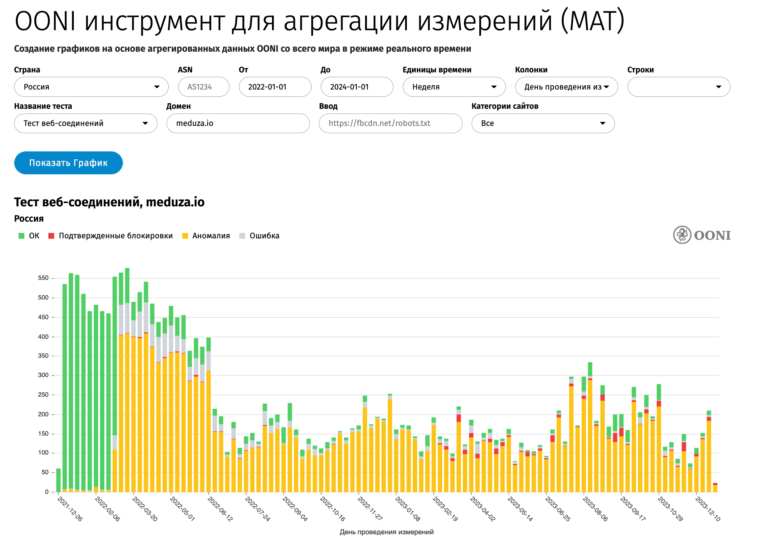

Но возможности OONI этим не ограничиваются. На сайте проекта доступен инструмент OONI Explorer, позволяющий изучать историю блокировок в разных странах мира. Например, с помощью модуля OONI Measurement Aggregation Toolkit (MAT) мы можем посмотреть, как менялась доступность сайта «Медузы» в России, начиная с 1 января 2022 года. Для этого выбираем страну (Россия), временной диапазон, тип теста (Web Connectivity) и вводим домен meduza.io. Остальные параметры оставляем без изменений.

На полученном графике отчетливо виден момент, когда «Медуза» была заблокирована. После этого события желтый цвет, обозначающий аномалии (признаки потенциальной блокировки), становится преобладающим. Зеленым отмечены успешные соединения, а серым — ошибки, красным — уведомления от провайдера о блокировке (например, при попытке открыть сайт). Любопытно, что даже после официальной блокировки сайт «Медузы» иногда оказывается доступен без использования VPN. Для более детального анализа данные можно выгрузить в форматах JSON или CSV.

Blockchek от iFreedomLab

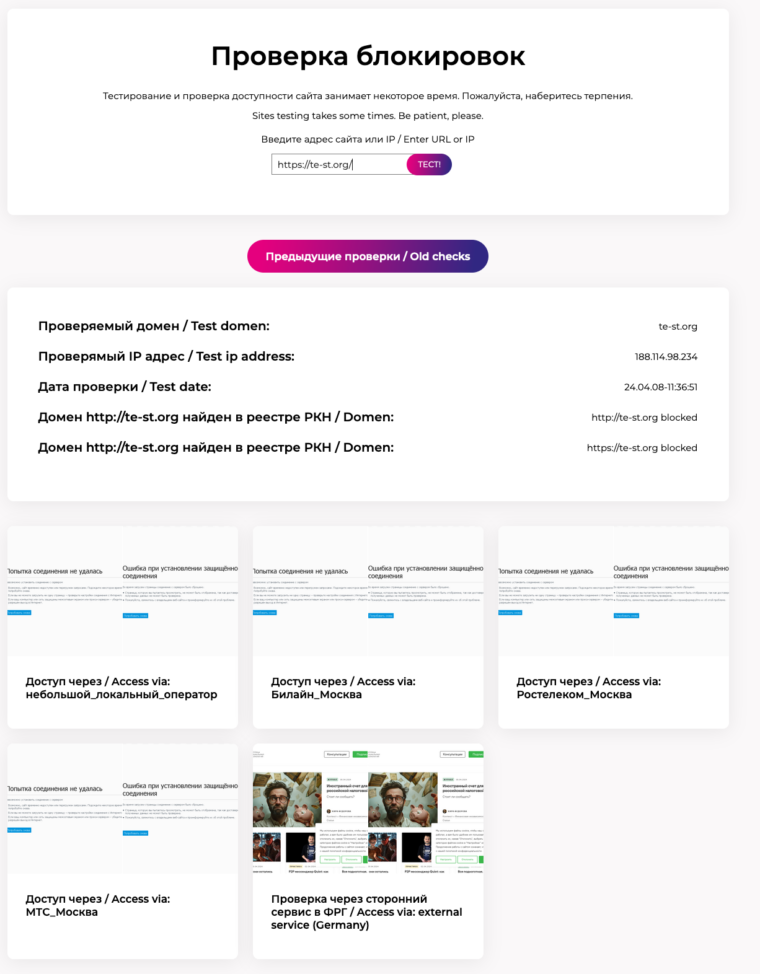

Проект Seteweki, разработанный организацией iFreedomLab, ставит своей целью мониторинг уровня связности интернета в России. Одним из инструментов проекта является сервис Blockcheck, позволяющий проверить доступность отдельных сайтов на нескольких серверах внутри страны и на тестовом сервере за ее пределами.

Принцип работы Blockcheck прост: пользователь вводит адрес интересующего сайта, после чего сервис выполняет проверку его доступности с нескольких географически распределенных точек. Результаты тестирования позволяют определить, блокируется ли сайт провайдерами на территории России и доступен ли он при подключении из-за рубежа. Регулярные проверки Blockcheck позволяют отслеживать динамику блокировок во времени и сопоставлять эти данные с социально-политическим контекстом.

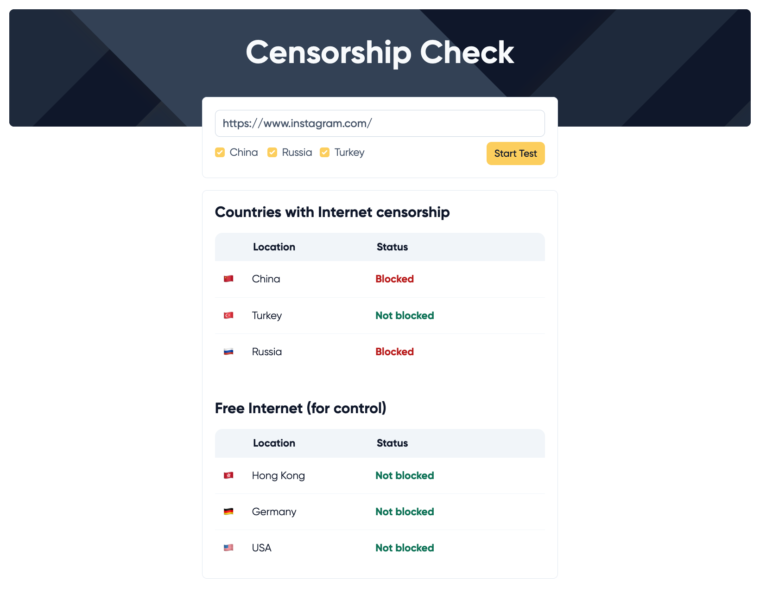

Censorship check

Сервис Censorship Check на портале Experte.com использует подход, схожий с Blockcheck от iFreedomLab, но позволяет проверять доступность сайтов сразу в трех странах с высоким уровнем интернет-цензуры: России, Турции и Китае. Это дает возможность сравнить масштабы и характер блокировок в разных политических контекстах.

Рассмотрим несколько примеров использования Censorship Check.

Globalcheck

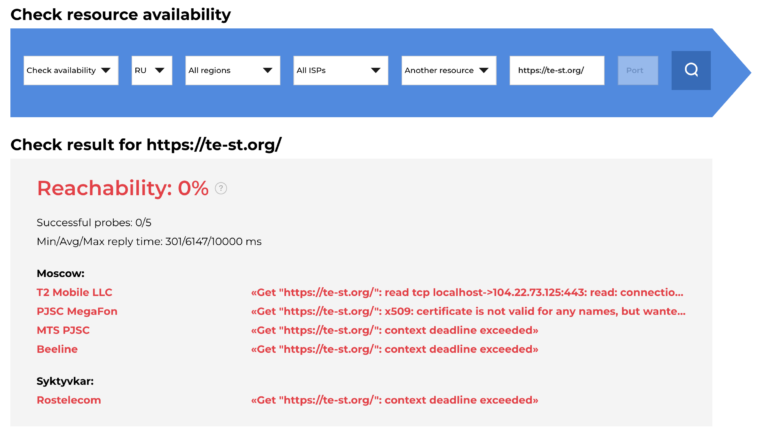

Проект Globalcheck предлагает децентрализованный подход к мониторингу интернет-цензуры в России. Он опирается на сеть волонтеров, которые устанавливают на своих устройствах специальные «зонды» для проверки доступности веб-ресурсов. На момент написания статьи проект охватывал только два города (Москва и Сыктывкар) и работал с 5 операторами связи, но имеет потенциал для расширения. Рассмотрим примеры использования Globalcheck.

RIPE Atlas

Еще один способ измерения доступности сайтов — RIPE Atlas, инициатива, разработанная RIPE NCC (Сетевым Координационным центром резервирования IP-адресов Европы), представляет собой крупнейшую в мире сеть для измерения интернет-инфраструктуры в реальном времени. С помощью тысяч программных «зондов» RIPE Probe, размещенных по всему миру, проект собирает информацию о задержках (latency — время, необходимое для передачи пакета данных от источника до пункта назначения и обратно), трассировке маршрутов (traceroute — диагностический инструмент, позволяющий отследить путь, который проходит сетевой пакет от источника до цели) и работе DNS. Если вы поставите себе такой зонд (можно в том числе и программный) и подключите к RIPE Atlas, то получите некоторое количество “кредитов” для проведения собственных измерений по доступности ресурсов через большой набор протоколов из различных стран, где установлены такие же зонды.

Методы для российских условий

Помимо технических инструментов измерения блокировок, существуют и другие подходы, которые могут дать ценную информацию о состоянии интернет-свободы в стране. Эти подходы особенно актуальны для России. С одной стороны, как правило, в России за блокировками стоят нормативные документы, и они централизованы. С другой стороны, в России большое количество провайдеров, часто работающих только в отдельном регионе, и разнообразие оборудования Если в отдельном регионе у отдельного провайдера не будет открываться определенный сайт через определенный VPN, то в другом регионе у другого провайдера этот же сайт через такой же VPN может быть доступен.

Анализ изменений в нормативных документах включает мониторинг законодательных изменений, регулирующих интернет в стране, и на их основе формируется список заблокированных ресурсов или правил блокировки. Основная сложность здесь заключается в интерпретации законодательства и его практическом применении. Можно самому проверять ресурсы Роскомнадзора на наличие сайта в Едином реестре доменных имен и сетевых адресов, содержащих информацию, распространение которой в России запрещено, что является официальным способом подтверждения блокировки. Или воспользоваться упомянутыми сервисами blockcheck от iFreedomLab или Censor Tracker от РосКомСвободы.Еще один ценный, хотя и трудоемкий подход — опросы реальных пользователей об их опыте доступа к интернету. В отличие от автоматических тестов, опросы могут охватить широкий спектр факторов: от выбора провайдера и типа подключения до используемых устройств и методов обхода блокировок. Главный вызов здесь — обеспечить репрезентативность и достаточный объем выборки, чтобы полученные данные можно было экстраполировать на всю страну или отдельные регионы. Учитывая размеры России и количество операторов (около 5 000) это может быть очень масштабной задачей. Примером такого подхода является проект «На связи«, который начал регулярно проводить опросы российских интернет-пользователей по различным аспектам использования VPN. Вы и сами можете написать в На связи и рассказать, что наблюдаете проблему с доступом к определенным ресурсам, и таким образом внести свой вклад в измерение связности интернета и мониторинга работы VPN сервисов. Эти данные дополняют техническую картину реальным опытом людей и позволяют оценить практическое влияние интернет-цензуры на жизнь общества.

В этой статье мы собрали основную информацию о базовых инструментах мониторинга блокировок. Во второй части расскажем о методах анализа DNS-запросов и выявления блокировок зашифрованного трафика (VPN и Tor). Рассмотрим возможности платформ IODA и Radar для мониторинга масштабных сетевых аномалий и отключений интернета.