С марта 2024 года Роскомнадзор сможет ограничивать поисковую выдачу сайтов, которые рассказывают, как справиться с блокировками. Ведомство уже борется с VPN, позволяющими получить доступ к запрещенному контенту, но проблема не только в этом. Мы писали, что к выборам президента планируется внедрить основную инфраструктуру для изоляции рунета от остального мира. На помощь приходит Pluggable transports — модуль для преодоления цензуры в интернете. Рассказываем, как устроен подключаемый транспорт и чем он полезен активистам в борьбе с цензурой.

Одного VPN недостаточно

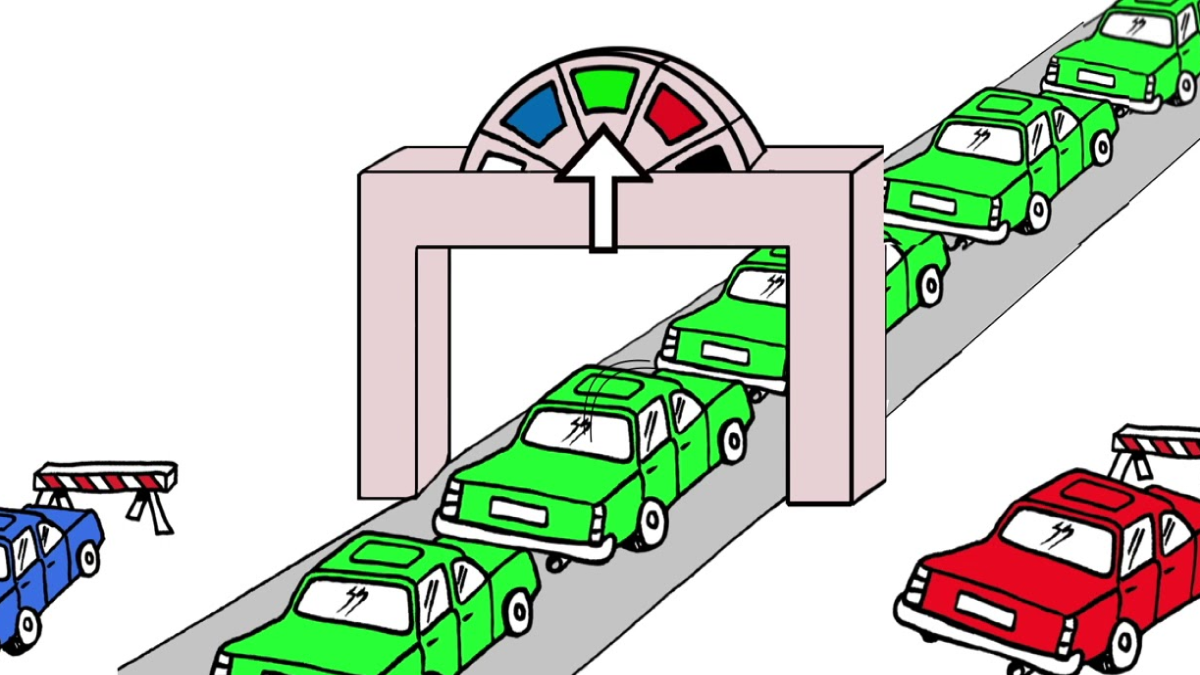

С сентября 2023 года операторы связи обязаны фильтровать интернет-трафик по схеме, утвержденной РКН. Почти 100% трафика в России сейчас идет через ТСПУ, оборудование, которое по команде регулятора может вычислить и заблокировать доступ к любому ресурсу. Подключаемый транспорт маскирует и адрес, и содержание пользовательского трафика. Обычно транспорт вшит в инструменты обхода блокировок, как Psiphon, Tor, Lantern, мессенджер Briar, прокси-серверы и тд. Есть также автономные транспорты, как Proteus и Cloak, которые настраиваются отдельно и используются вместе с прокси-инструментами для улучшенной защиты от блокировок. Один только VPN может лишь перенаправить трафик через другую геолокацию и скрыть его от провайдера. Подключаемый транспорт же маскирует трафик на более глубоком уровне, скрывая сам факт подключения к инструментам обхода блокировки.

Как это использовать

Проект Tor, который впервые разработал и применил модуль в 2012 году, поддерживает несколько транспортов на выбор: obfs4, meek, Snowflake, fte, ScrambleSuit. obfs4 и FTE на сегодняшний день выглядят самыми продвинутыми. А 12 марта 2024 года Tor представил новый транспорт, WebTunnel, специально для пользователей в странах с очень низким уровнем свободы Интернета. Он «обертывает» запрос к запрещенному ресурсу в подобие HTTPS-соединения по обычному протоколу WebSocket.

В России доступ к браузеру заблокирован. Если он у вас не скачан, то нужно воспользоваться или зеркалом (1, 2), или написать телеграм-боту, который пришлет ссылку на скачивание. Затем запустить Tor и нажать «Настройка подключения» («Configure Connection»). В открывшемся окне в разделе «Мосты» нажать «Выбрать встроенный мост» и кликнуть на любой из перечисленных. Таким образом, вы настроите мосты-ретрансляторы вместе с транспортом. После этого можно жать «Соединиться». В мобильном приложении мосты настраиваются при загрузке подключения. Если наводить мосты без транспорта, то придется постоянно запрашивать новые, потому что цензор распознает запрещенный трафик, и соединение разорвется.

Если вы разрабатываете свое приложение или сервис, вы можете бесплатно встроить в него существующие версии модуля. Это поможет приложению избежать блокировок, а пользователям — сохранить анонимность и защитить свои данные. Здесь инструкция по развертыванию Cloak с базовыми прокси-серверами (как OpenVPN и Shadowsocks). Можно также написать свой транспорт на любом языке программирования. По ссылке информация, как это сделать.

Если вы — пользователь, который хочет обойти блокировку, то для этого существуют VPN с поддержкой обфускации. У пользователей OpenVPN была возможность добавить поддержку подключаемого транспорта, чтобы обойти DPI, но с августа 2023 года OpenVPN заблокирован. Среди VPN, которые включают технологии обфускации — AmneziaVPN, Mullvad, Surfshark, а также сервис VPN Generator, о котором мы рассказывали тут. Это не означает, что эти VPN не могут быть заблокированы, но они предлагают больше способов обхода блокировок. И конечно, не стоит забывать про такие инструменты, как Psiphon и Lantern.

Почему это работает

Органы надзора блокируют доступ к контенту разными способами. Среди них:

- Блокировка DNS-сервера, или имени сайта;

- Блокировка IP, или адреса сайта;

- Блокировка порта, или отказ в соединении по определенному протоколу и определенной конечной точке;

- DPI (Deep Packet Inspection), или проверка передаваемых блоков данных.

Последний способ самый изощренный, тк. анализирует не только заголовок пакета и тип используемого протокола, но и косвенные признаки запроса, чтобы определить его содержимое. Именно через DPI цензор блокирует доступ к VPN-сервисам, Tor и тд. Китай и Иран применяют DPI с 2012 года, а в России таким образом исполняют закон о суверенном интернете. Единственный способ обойти этот тип блокировки — обфускация (с англ. запутывание). Это технология, которая меняет облик передаваемых данных, чтобы они не вызывали подозрение, а также скрывает конечную точку запроса. К ней относится и подключаемый транспорт.

Для каждого типа блокировки применяется своя технология обхода. Подключаемый транспорт помогает при наиболее сложных случаях. Вот как он работает:

- Зашумление трафика. Этот подход называется «scrambling», в браузере Tor он носит имя obfs. Со стороны запрос с помощью этого типа транспорта нельзя идентифицировать как запрос к запрещенному ресурсу, потому что в нем нет никаких особых примет. Скрэмблинг — эффективное средство для владельцев сайтов, при условии, что пользователи знают незаблокированные IP-адреса. Как только цензор узнает эти адреса, они станут непригодными.

- Shape-shifting, или маскировка трафика под разрешенный. Это более продвинутая технология, которая меняет вид не только у запросов, но и у конечных точек, так что цензору намного сложнее обнаружить и заблокировать запрос на выходе. Такую мимикрию обеспечивает как раз WebTunnel.

- Diverting (Fronting), или перенаправление трафика через крупных облачных провайдеров, таких как Amazon Web Services, Google Cloud Platform или Microsoft Azure. Такие серверы хостят миллионы сайтов, и выследить среди них запрос к запрещенному ресурсу очень сложно. Блокировать их целиком или даже их подсети означает блокировать все сервисы, которые на них размещаются, что слишком дорого и бессмысленно. Поэтому в 2018 году это попытался сделать Роскомнадзор в отношении Telegram. Тогда ведомство заблокировало 18 млн IP-адресов, используемых мессенджером. Кроме мессенджера, ими пользовались Google, сайты российских университетов, Viber и др. Несмотря на это, Telegram продолжал работать, у части пользователей даже без VPN.

Правда, в последнее время облачные провайдеры стремятся пресекать такие схемы. Отчасти это способ борьбы со злоумышленниками и выполнение регионального законодательства. В то же время, в 2018 году мессенджер Signal потерял возможность шифровать соединение через фронтирование из-за решения Google и Amazon. В результате, правительства таких стран, как Египет, ОАЭ, Иран и др., которые давно искали способ заблокировать мессенджер, получили все карты в руки.