— «Это превратилось в кошмар».

Создатель первой системы компьютерных паролей Фернандо Корбато о своём изобретении.

Именно как «кошмар» характеризовал пароли ученый-компьютерщик Фернандо Корбато из-за их уязвимостей, — таких как хранение в открытом виде и частые утечки данных. Корбато первым создал систему парольного доступа в 1960-х, и примерно тогда же система и была взломана: сотрудник просто распечатал обнаруженный им файл с паролями. Как думаете, что-то изменилось за прошедшие 65 лет?

Плохой пароль может стоить жизни и свободы

Пароли — это не «формальность», а линия обороны между злоумышленником (в самом широком смысле этого слова) и вашей почтой, финансами, документами, а иногда и репутацией, свободой и жизнью. Только за последние годы базы с миллиардами логинов и паролей многократно утекали в сеть, после чего их пытаются использовать для взлома аккаунтов.

Летом 2025 года «Аэрофлот» пережил масштабный инцидент: десятки рейсов отменены, ИТ‑инфраструктура повреждена. Группы хакеров, взявшие на себя ответственность, утверждали, что в успехе атаки сыграли роль слабые практики, в том числе «не менялся пароль руководителя с 2022 года», а прокуратура РФ подтвердила сам факт кибератаки (детали и объём утечки остаются под вопросом). Человеческий фактор и непроработанные политики цифровой безопасности приводят к реальным финансовым потерям в реальной жизни. Рядовые пользователи теряют активы поменьше: деньги на счетах и доступы к сервисам.

Правда и вымысел о паролях в 14 мифах

Миф 1. «Этот пароль нельзя взломать 10 000 лет»

Калькуляторы «времени взлома» вводят в заблуждение: они не учитывают, что злоумышленники используют словари, утечки и credential stuffing, а не чистый перебор. Кроме того, сайты применяют защиту от брутфорса (CAPTCHA, блокировки IP), что делает расчёты бессмысленными. Главное — не переоценивать «математику» и помнить: утечки и фишинг куда опаснее.

Миф 2: «Чем длиннее пароль, тем он безопаснее»

Длина действительно играет роль, но не является единственным фактором. Пароль из 20 одинаковых символов («aaaaaaaaaaaaaaaaaaaa») взломать проще, чем более короткий, но сложный пароль с комбинацией букв разного регистра, цифр и спецсимволов. Современные алгоритмы перебора учитывают предсказуемость и словари, поэтому важно сочетать длину с разнообразием символов.

Миф 3: «Чем больше спецсимволов — тем лучше»

Казалось бы, это утверждение прямо следует из предыдущего пункта. Однако сложность ≠ безопасность. NIST (Национальный институт стандартов и технологий США) рекомендует делать упор на длину (до 64 символов) и уникальность, а не на обязательные символы. Длинные фразы проще запомнить и они устойчивее при краже хэшей.

Важно сбалансированное сочетание длины пароля и его сложности с учетом характера использования. Пароли, доступные для взлома офлайн (например, пароль от файла архива) должны иметь большую сложность, чем пароли к онлайн-сервисам, где системы защищены от перебора.

Миф 4: «Один сложный пароль на все сервисы — это нормально»

Одинаковые пароли — это прямой путь к массовому взлому: если один сервис скомпрометирован, злоумышленники проверят тот же пароль на десятках других (см. про credential stuffing выше).

Миф 5: «Если у меня сильные пароли, больше ничего не нужно»

Даже самый сложный пароль не защитит от фишинга или утечки данных на стороне сервиса. Поэтому важно использовать уникальные пароли для каждого аккаунта и включать двухфакторную или многофакторную (MFA) аутентификацию. MFA добавляет дополнительный барьер, даже если пароль украден. Кроме того, для особо чувствительных данных важно выбирать сервисы с «zero-knowledge» сервиса о ваших данных, когда сервис не может прочитать ваши пароли, то есть со сквозным шифрованием.

Миф 6: «Часто менять пароли — полезно»

Такая норма получила широкое развитие. Однако NIST прямо говорит: принудительная смена без признаков компрометации вредна. Современные исследования показали, что частая смена приводит к слабым паролям, использованию паттернов в изменении (например, «Password1», «Password2») или небезопасному хранению. Сегодня эксперты рекомендуют менять пароль только при подозрении на утечку или компрометацию, а не по календарю.

Миф 7. «Удобно прятать пароль в файле на рабочем столе»

Хранить пароли в текстовом файле или заметках — огромный риск: нет шифрования, файл легко найти при заражении или удалённом доступе, а резервные копии часто не защищены. Даже если вы замаскировали файл с паролями под что-то другое, это не спасет: например, адрес криптокошелька легко определить и без явного на это указания. Лучше используйте менеджеры паролей с шифрованием.

Миф 8. «Хранить пароли в браузере безопасно»

И да, и нет. Браузеры уже не хранят пароли в открытом виде в файле на вашем компьютере. Но браузерные хранилища паролей уязвимее при компрометации профиля пользователя или заражении системы. Они не дают уровня защиты для чувствительных данных, как специализированные менеджеры со сквозным шифрованием.

Миф 9: «Менеджеры паролей ломают»

Качественные менеджеры паролей используют сквозное шифрование и архитектуру «zero-knowledge», что делает их гораздо безопаснее, чем хранение паролей в блокноте или в голове. Риск взлома менеджера минимален по сравнению с риском повторного использования паролей или хранения их в открытом виде.

Миф 10. «VPN или антивирус защитят от кражи пароля»

VPN шифрует трафик, антивирус ловит вредонос, но ни то, ни другое не спасает от социальной инженерии или утечки базы сайта. VPN ≠ защита от кражи пароля. Другой распространенный миф — «VPN-сервисы воруют ваши пароли» — тоже не проходит проверки: подавляющее большинство веб-сервисов используют шифрование при обмене информацией с компьютером пользователя, что исключает доступ к содержимому, включая пароли.

Миф 11. «Двухфакторка делает пароль неважным»

Двухфакторная аутентификация снижает риск, но не отменяет важность сильного пароля. Если злоумышленник получит доступ к вашей почте с кодами восстановления или имеет доступ к SMS-сообщениям с кодами доступа, он обойдет 2FA. Конечно, важно использовать надежный способ получения кодов доступа, и один из вариантов — это TOTP-аутентификаторы.

Миф 12. «Пароль в виде картинки — суперзащита»

Отсканированный пароль в галерее — это тот же пароль в открытом виде. При компрометации устройства он легко извлекается. Тем более при современном уровне развития систем распознавания изображений и нейросетей.

Миф 13. «Пароль с датой рождения или именем — удобно и безопасно»

Действительно, откуда же злоумышленникам знать когда ваш день рождения или ваш адрес? Такая практика делает пароль предсказуемым. OSINT-инструменты (поиск по открытым данным) легко находят даты рождения, имена питомцев, девичьи фамилии и т.д. Этот же принцип работает, и если вы запомнили один сложный пароль, но в разных сервисах добавляете разные добавки к паролям, например FB для Facebook и так далее. Все эти варианты модификации паролей известны атакующей стороне.

Интересно, что то же самое легко применимо и к сервисам восстановления паролей через «Секретные вопросы». К ответу на них стоит относиться как к ещё одному паролю, который нужно придумать таким образом, чтобы его было невозможно «засоциалить».

Миф 14: «Никогда не записывайте пароли на бумаге»

Записывать пароли на бумаге не так опасно, как кажется, если бумага хранится в надежном месте (например, в сейфе или в месте, которое известно только вам). Основная угроза — цифровые атаки, а не физический доступ. Поэтому для некоторых людей (особенно без технических навыков) бумажная запись может быть безопаснее, чем хранение паролей в файле на компьютере. Однако, записывать на видном месте пароли не стоит и важно учитывать модель угроз.

Если вы увидели себя в этом тексте — значит вы на правильном пути к улучшению вашей безопасности.

Забавный факт: Давным-давно в одной организации политики безопасности были суровы: пароли были длинные и сложные, а меняли их настолько часто, что сотрудники не успевали запомнить новый пароль, как его приходилось опять менять. И многие стали записывать пароль на стикер и прикреплять на монитор. Администратор боролся-боролся, да и придумал простой способ борьбы с таким вариантом хранения: пароли стали содержать латинские буквы, цифры и спецсимволы, при прочтении которых русскоязычным пользователем получались нецензурные ругательства. Практика использования стикеров на мониторах немедленно прекратилась.

Как взламывают пароли сегодня: не инструкция

- Словари и утечки: используют заранее известные пары логин/пароль. Это эффективнее «брутфорса» (грубой силы). В том числе Credential stuffing — то есть автоматизированные попытки входа на сотни сайтов с уже найденными в утечках связками. Работает из‑за переиспользования паролей. Подобные онлайн-атаки блокируются самими сервисами, а вот при офлайн-доступе к зашифрованному файлу риск его взлома существенно выше.

- OSINT + фишинг: поддельные письма/сайты в сочетании со сбором открытой информации о человеке, чтобы увеличить эффективность целевого фишинга, позволяют выманить пароль. См. подробный материал Теплицы.

Логин — это тоже уязвимость? Да!

Почему логин важен:

Логин — половина пары «ключ‑замок». Если злоумышленник точно знает ваш логин, он может:

- проверять вас в списках утечек паролей, в том числе по частичному совпадению;

- атаковать через восстановление доступа;

- использовать OSINT‑инструменты для привязки известного логина к соцсетям/профилям и другим сервисам.

Как усложнить идентификацию по логинам?

- Используйте разные логины для разных сервисов.

- Если вам нужно при регистрации использовать почту, используйте разные почтовые адреса или почтовые алиасы для разных сайтов. Это помогает и обработке сообщений, и атрибуции спама/утечек. Создание алиасов (то есть псевдонимов) поддерживают Google Workspace и многие корпоративные почтовые сервисы.

- Есть лайфхак и для бесплатных аккаунтов электронной почты Gmail: добавьте точку (‘.’) или знак плюс (‘+’) в свой адрес перед символом ‘@’. Например, если ваш email [email protected], вы можете создать алиас [email protected] или [email protected]. Но это влияет скорее не на безопасность, а на возможности по обработке писем и анализ утечек.

- Пользователи Apple могут использовать опцию «Скрыть e-mail»: используется генерация случайных адресов‑посредников, для сокрытия реального email.

Топ‑3 способа придумать и запомнить сложный пароль

Перечислим несколько доступных методов работы с паролями, совместимые с современными рекомендациями по безопасности: длина, уникальность, отсутствие переиспользования. Для «мастер‑пароля» к менеджеру паролей — берите ещё длиннее.

1. Метод парольной фразы

Берём короткую фразу, строку, стихотворение и делаем неочевидные мнемонические преобразования, которые тем не менее легко запомнить, например известные слова Петра Гринева из «Капитанской дочки» А.С. Пушкина: «Не приведи бог видеть русский бунт, бессмысленный и беспощадный!» Выполняем некоторые изменения и добавим год выхода произведения:

Не_приведи_бог_видеть_русский+бунт,бессмысленный+и+беспощадный!1836И получаем длинный «пароль‑фразу» (минимум 20–24 знака). Главное — не использовать известные цитаты дословно. И помним: длина важнее набора спецсимволов.

2. Метод ассоциации

Выберите 3–4 образа, связанных только для вас (место, предмет, событие) и склейте их в одну, но длинную конструкцию с разделителями:

Велосипед_парк_дождь_07:35_чайБезСахараЗапоминается картинкой, имеет большую длину и «несловарность». Слова для фразы могут быть подобраны и случайным образом, например наугад из любой книги и объединены придуманной ассоциацией.

Иллюстрация сгенерирована в MS Copilot.

3. Метод аббревиатуры

Придумайте мини‑рассказ или используйте цитату и возьмите одну-две первые буквы каждого слова, добавив числа/знаки, по понятным лишь вам мнемоническим правилам:

«В 2018 году я промок в Вильнюсе, но нашёл тихое кафе на площади В.К.» →

В2018гяпВВ.НОнткНАпВ.К.

Иллюстрация сгенерирована в MS Copilot.

Мнемонические правила могут включать в себя набор русских слов в английской раскладке, транслитерацию, перевод на другой язык, замену букв на похожие цифры (O на 0, например) и т.п. Главное не запутаться самому.

Для «мастер‑пароля» от менеджера паролей используйте более длинную фразу (24–30+ символов). Не переиспользуйте её нигде, запомните или запишите в защищённом месте (см. ниже про хранение). Рекомендация опирается на NIST и практику работы наших экспертов.

Где хранить пароли? Короткий обзор парольных менеджеров

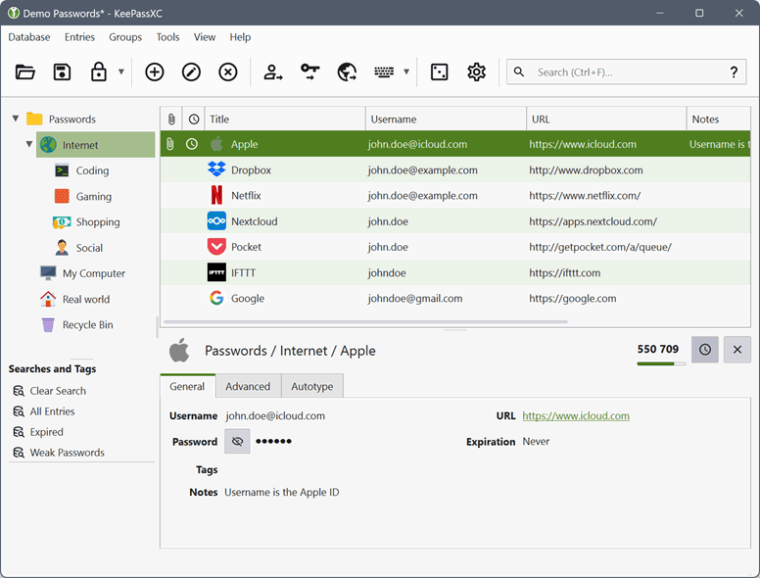

KeePassXC — бесплатный, открытый, офлайн (файл с базой данных паролей хранится у вас). Теплица публиковала подробное пошаговое руководство и видеоурок — хороший выбор без онлайна и платежей. Это более современный вариант менеджера KeePass, использующий тот же формат данных. Как и с другими не-облачными программами, с KeePass возникает необходимость самостоятельно делать резервные копии и обеспечивать синхронизацию с несколькими устройствами. С задачей синхронизации отлично справляется, например, Google Drive или OneDrive. Достаточно просто разместить файл KeePass на облачном диске.

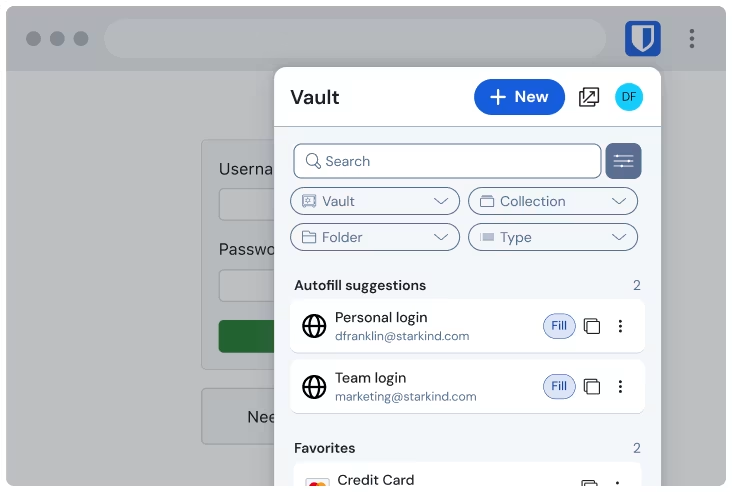

Bitwarden — облачный сервис для хранения паролей с удобным бесплатным тарифным планом. Сервис Bitwarden имеет открытый код, а значит, возможен самостоятельный хостинг (можно развернуть свой сервер). В РФ работает стабильно.

Обратите внимание, что и в случае KeePass/KeePassXС, и в случае с Bitwarden утеря основного пароля приведет к полной потере данных базы. Так что не забывайте про резервное копирование и надежное хранение основного пароля. Сервис Bitwarden не сможет вам помочь восстановить данные, у них просто нет к ним доступа без вашего пароля. Но это скорее плюс: нельзя атаковать сервис через систему восстановления доступа. И даже слив всей базы Bitwarden в сеть не приведёт к компрометации данных.

Поэтому храните резервные копии своих паролей, конечно, в надежном месте и зашифрованном виде. Например это может быть скрытый контейнер VeraCrypt, файловый сервис с шифрованием mega.io или альтернативный парольный менеджер.

Pro-советы: двухфакторка и веб-версия для менеджера паролей

Не забывайте про второй фактор. Для Bitwarden это может быть (в бесплатной версии) Passkey (например, это может быть биометрия вашего устройства), TOTP-аутентификатор или электронная почта (не рекомендуется).

KeePass изначально поддерживает использование ключевого файла вместе с мастер-паролем. Это не полноценный второй фактор в классическом смысле, так как оба фактора могут храниться на одном устройстве. Однако при правильной организации — например, хранение ключевого файла на отдельном носителе, — это повышает безопасность.

Плохая идея использовать в качестве TOTP-аутентификатора или хранилища резервных кодов (которые заменяют коды аутентификатора) тот же менеджер паролей. В этом случае второй фактор теряет смысл, ведь и пароль, и код второго фактора доступны в одном месте.

При выборе менеджера для хранения паролей можно учесть, что десктопные менеджеры, включая KeePass/KeePassXC, подвержены атакам с использованием утилит, таких как ThievingFox, позволяющим перехватить данные. В некоторых моделях угроз это имеет значение.

Если вы находитесь в небезопасной юрисдикции, стоит отдавать предпочтение сервису парольного менеджера, доступному через браузер, например тот же BitWarden. Конечно, важно при этом сочетать использование приватных окон (окон в режиме инкогнито или их аналогов) с VPN. И не сохранять в браузере ни паролей, ни ссылок. А после работы закрывать сессии с сервисом менеджера паролей.

Отсутствие на вашем компьютере программы менеджера паролей (то же относится и к браузерным плагинам) уменьшает площадь атаки: атакующий просто не знает, что у вас есть менеджер паролей, значит не может вынудить вас выдать пароль к нему. Программу менеджера паролей в такой ситуации вполне можно установить как honeypot, ловушку, содержащую те сведения, которые созданы исключительно для того, чтобы их потерять или которые не представляют ценности.

Как хранить пароли скрытно?

- Не называйте файл базы паролей «passwords.xlsx». Маскируйте (напр. «Фотокамера_инвентарь.ods»);

- Для хранения паролей можно использовать скрытые контейнеры Veracrypt. Конечно, при высоких рисках лучше отказаться от хранения подобных данных на своих устройствах, а использовать облачные сервисы.

- Для бумажной записи — не пишите явные названия сервисов; используйте подсказки, понятные только вам. И храните так же, как паспорта и другие важные документы.

Парольные менеджеры для команд: наши рекомендации

В работе команды важны такие задачи, как передача доступов, управление доступами, обновление доступов к ресурсам, а при завершении работы сотрудника — офборддинг, процесс планового завершения трудовых отношений, включающий в себя передачу дел и минимизацию рисков.

В этом могут помочь корпоративные инструменты менеджеров паролей, например Bitwarden Teams & Enterprise или инструменты более широкого назначения — Системы управления доступом (Identity and Access Management, IAM), которые контролируют, кто и к каким ресурсам имеет доступ. Например Microsoft Entra ID (ранее Azure AD) — управление учетными записями, ролями и доступом к облачным и локальным ресурсам.

— Нет сомнений, что со временем люди будут все меньше и меньше полагаться на пароли. Люди используют один и тот же пароль в разных системах, записывают его, и он просто не подходит для всего, что вы действительно хотите защитить.

Билл Гейтс, выступление на RSA Conference 2004.

А можно жить вообще без паролей? Да, есть альтернативы

Пароли — это прошлый век, в прямом смысле слова. Они неудобны, их легко забыть, и они часто становятся причиной утечек. К счастью, есть современные способы входа в аккаунты, которые не требуют запоминания сложных комбинаций. Вот самые популярные и надежные методы. Перечислим шесть, как уже привычных, так и неожиданных.

1. Биометрия и локальные ключи

Методы, при которых биометрические данные (отпечаток пальца, лицо) используются для разблокировки устройств. Это безопасно и удобно, так как ключ никогда не покидает устройство. При этом нельзя забывать про разные модели угроз, принуждение сканированию лица намного проще, чем принуждение к раскрытию своего пароля.

Биометрия чаще всего используется и для разблокировки с использованием Passkeys. При данном методе на вашем устройстве хранится ключ, использование которого разрешается одним из биометрических способов или вводом PIN-кода.

2. Аппаратные ключи

Физические устройства, которые подключаются к компьютеру или телефону и подтверждают личность пользователя. Обычно используются в корпоративной среде. Часто аппаратные ключи имеют различные внешние интерфейсы, включая NFC, и активацию с помощью биометрии, как некоторые модели YubiKey. Но аппаратный ключ спрятать намного сложнее, чем цифровой, да и резервную копию сделать не так просто.

3. Подтверждение через авторизованное устройство

Методы, при которых вход подтверждается с помощью уже авторизованного устройства. Это может быть сканирование QR-кода, выбор цифры или подтверждение действия на телефоне.

Примеры использования: сканирование QR-кода, выбор цифры (как в Microsoft Authenticator), push-уведомление на доверенном устройстве.

4. Одноразовые коды

TOTP-коды (Google Authenticator, Authy), которые действуют ограниченное время и используются для подтверждения входа. Могут приходить по SMS, email или генерироваться в приложении. Самый безопасный из них TOTP-код полученный в приложении, а вот от использования SMS рекомендуется отказаться. В такой схеме вы подтверждаете вход вводом кода, пароль не используется.

5. «Магические» ссылки

Метод, при котором пользователь получает (обычно на email) специальную разовую ссылку с ограниченным временем действия, по которой можно войти без ввода пароля. Такой метод использует сервис Magic Links.

6. Поведенческая биометрия

Невидимая аутентификация, основанная на анализе поведения пользователя — как он печатает, двигает мышью, взаимодействует с интерфейсом. Используется как дополнительный уровень защиты. И хотя это звучит немного фантастически, но технология уже работает, например у typingdna.

Как люди несовершенные, мы используем пароли повторно. Все мы делаем это в то или иное время, и я надеюсь, что, читая здесь материалы по безопасности, вы обзавелись хорошим менеджером паролей, но у каждого из нас есть скелеты в шкафу.

Трой Хант, создатель Have I Been Pwned

Практический чеклист: проверьте себя

Как проверить, не утекли ли ваши пароли?

Проверьте свой email на haveibeenpwned.com. Если «pwned» — меняйте пароли на затронутых сайтах и включайте 2FA. А вот передавать свои пароли для проверки не следует.

Как часто менять пароли?

Следуйте NIST: без принудительных периодических смен. Меняйте при подозрении на утечку, фишинг, смене роли/рисков или при реиспользовании.

Что делать при подозрении на взлом?

1) Срочно смените пароль и разорвите активные сессии.

2) Включите/перенастройте 2FA, сгенерируйте новые backup‑коды.

3) Проверьте почту на форварды/фильтры, платежи — на необычные операции, и в целом любой скомпрометированный сервис на активность, в зависимости от ситуации. Например, при взломе социальной сети или мессенджера не лишним будет проверить на рассылку просьбы прислать денег. Посмотрите также связанные сервисы, на которые можно зайти с использованием скомпрометированного аккаунта.

4) Если компрометация затрагивает других людей, обязательно оповестите их о риске.

В качестве заключения:

Пересмотрите свои пароли уже сегодня.

- Выберите и настройте менеджер (KeePassXC/Bitwarden — отличные стартовые опции).

- Придумайте длинный уникальный мастер‑пароль (и запишите его — надёжно и офлайн).

- Включите 2FA и по возможности passkeys на всех сервисах.

- Проверяйте себя в Have I Been Pwned и реагируйте на утечки.

Оставайтесь в безопасности и помните: надежность всей системы определяется самым слабым звеном. Один «слабый» член команды часто рушит всю защиту, поделитесь статьей с близкими и друзьями.

Шпаргалка по паролям (сохраните и поделитесь)

- Каждый аккаунт — уникальный пароль (18–24+ символа).

- Мастер‑пароль к менеджеру — фраза 24–30+ символов, нигде больше не используется.

- Ключевые аккаунты с уникальными логинами.

- 2FA/Passkeys — «включить везде, где можно», использовать TOTP-аутентификаторы.

- SMS/email — «отказаться везде, где можно», как и от российских сервисов.

- Хранить резервные коды в надежном месте (но не в основном менеджере паролей).

- Алиасы email — использовать для регистраций и отслеживания утечек.

- Have I Been Pwned haveibeenpwned.com — проверка email при подозрении на утечку.

- Резервные копии паролей: экспорт паролей (зашифрованный), бумажная «подсказка» в надежном месте по мастер-паролю.

Есть пожелания, дополнения или вопросы? Напишите в эту форму, и мы дополним материал и ответим на ваши вопросы лично.

Берегите себя, и позаботьтесь о близких — поделитесь с ними тем, что прочитали сегодня о паролях.