Время от времени Теплица получает вопрос о том, с чего вообще начинать работу по укреплению безопасности, будь то отдельный активист или журналист, или целая команда. В разные годы было принято стартовать с рассказа об инструментах, угрозах или вообще подбираться к теме с дальних философских рубежей. Мы предлагаем простой подход, где в качестве первого шага звучит вопрос о ценностях.

Шаг первый: ценности

Начните с вопроса: «Что важного у меня есть? Что я хочу защитить в первую очередь?».

Ценности в этом контексте — то, что вы имеете и хотите уберечь от беды. Оставьте на время в стороне глобальные ценности вроде построения демократического государства и свободы слова. Сфокусируйтесь на конкретных, осязаемых вещах. Что у вас уже есть? Представьте, что вы отправляетесь в поездку. Какие важные вещи вы хотели бы защитить в первую очередь? Например:

- документы;

- деньги, банковские карты;

- ноутбук и данные на нем;

- смартфон (тоже данные);

- жизненно необходимые лекарства;

- очки или контактные линзы.

Ваш список, разумеется, может быть длиннее. Если он растянулся до невозможности, попробуйте ранжировать. Сравните ценности друг с другом и выберите пятерку самых главных. В команде это удобно делать рейтинговым голосованием.

Если ценности цифровые (то есть данные), не забудьте задать три дополнительных вопроса:

- где находятся эти данные;

- как они обрабатываются;

- кто имеет к ним доступ.

Не забывайте о метаданных. Иногда они содержат больше полезной информации (в том числе интересной для злодея), чем сами данные. Пример: электронное послание «Я приду» или «Хорошо» (данные), где в поле «Тема» написано «Союз меча и орала, 4 октября в 17:00 у Елены Станиславовны».

Так мы закладываем фундамент всей следующей работы — понимание того, зачем нужны наши усилия. Это, в частности, пригодится, если придется обосновывать перемены коллегам. Тем, кто не был на тренингах и вообще мало задумывался о безопасности. На этом же этапе рассеивается упаднический аргумент «нам нечего скрывать». Мы говорим не о сокрытии чего-то неприличного или противозаконного, а о защите своих вполне конкретных ценностей.

Дальше попробуйте поработать с одной из ценностей. Возьмем, к примеру, смартфон.

Шаг второй: угрозы

Какая беда может приключиться со смартфоном? Он может разбиться или потеряться. Его могут украсть или изъять во время задержания (обыска). Данные со смартфона могут оказаться в руках злоумышленника или даже в открытом доступе.

Очень хорошо, если вы знаете источники угроз и их реальные возможности. К сожалению, так бывает не всегда.

Если вам сложно составлять список угроз, попробуйте разделить их на две категории. Первая — профессиональные угрозы. Те, которые связаны с вашей деятельностью активиста (юриста, журналиста и др.) Пример такой угрозы — обыск. Вторая категория — угрозы общего характера. Они затрагивают самый широкий круг людей. Это может быть, допустим, кража смартфона или кошелька в общественном транспорте. У гражданских активистов фокус восприятия угроз часто бывает смещен в сторону профессиональных рисков. Своими оппонентами (злодеями) активисты обычно называют различные государственные органы, отдельных чиновников, проправительственные структуры. Словом, тех, с кем приходится встречаться в кабинетах, судах, колониях и т.д. На этом фоне угрозы общего характера иногда уходят на задний план (и напрасно).

Шаг третий: уязвимости

Если угрозы приходят извне, то уязвимости всегда с нами. Это наши слабые места и в целом особенности (личности, характера, поведения), которые ослабляют усилия по защите наших ценностей от угроз. Разбираясь с уязвимостями, сопоставляйте их с угрозами. Примеры уязвимостей для сценария «смартфон (ценность) — угроза (потеря и порча)»:

- рассеянность;

- нехватка сна, усталость;

- отсутствие чехла и защитного стекла (пленки).

Для других ситуаций список уязвимостей может включать:

- склонность к поспешным решениям или, напротив, привычку все очень долго обдумывать и взвешивать;

- вспыльчивость, взрывной характер (представьте ситуацию с задержанием и провокационными вопросами, а возможно, и оскорблениями);

- наличие уязвимых близких людей, на которых можно надавить;

- нехватку денег;

- недостаток знаний, к примеру, в области цифровой безопасности.

Уязвимости почти всегда можно ликвидировать, уменьшить или хотя бы компенсировать. Не путайте их, пожалуйста, с угрозами, которые вряд ли получится «выключить» не радикальными средствами.

Шаг четвертый: ресурсы

Это «уязвимости наоборот», особенности, которые позволяют обеспечить безопасность, защитить ценности от угроз. Возвращаясь к истории с потерянным/сломанным смартфоном:

- попутчик, например, коллега, который поможет присмотреть за вещами в пути;

- деньги на покупку защитных средств (вроде чехла и стекла);

- возможность пройти тренинг или прочесть руководство по безопасности в поездках.

В других сценариях ресурсами могут стать, например:

- юридическая подкованность, знание законов и правоприменительной практики;

- регулярное резервное копирование данных;

- надежные пароли и двухфакторная аутентификация;

- контакты адвоката, который готов прийти на помощь;

- умение взять себя в руки в ситуации стресса.

Что в итоге?

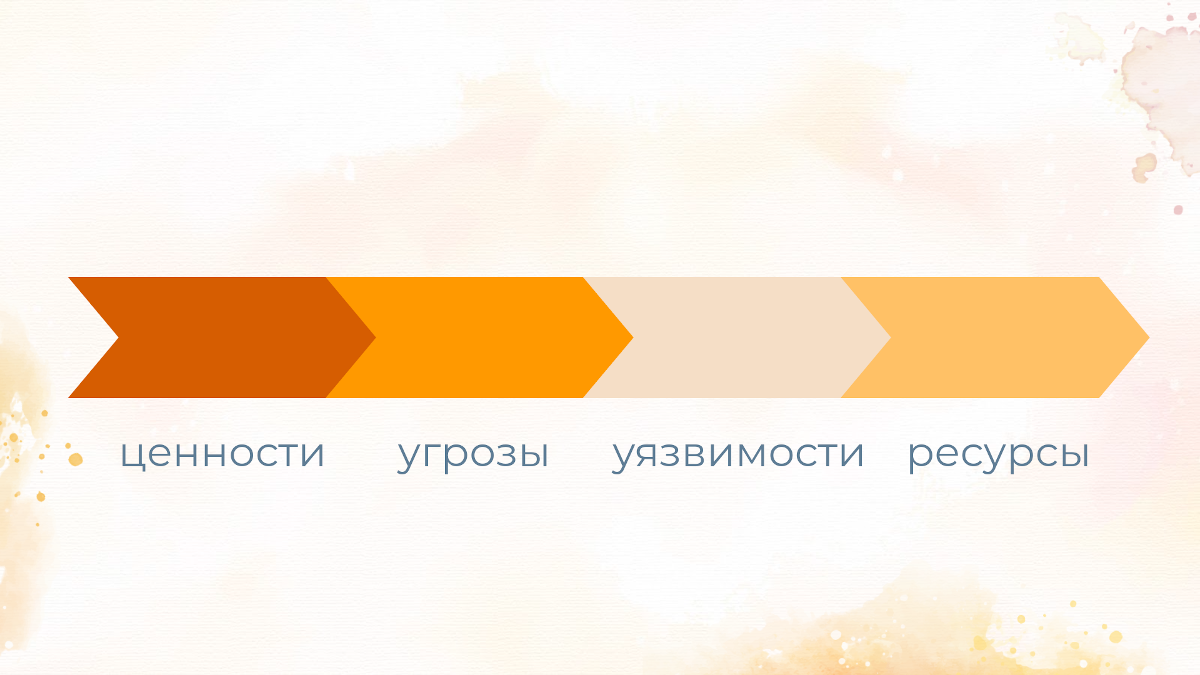

У нас получилась цепочка: ценности — угрозы — уязвимости — ресурсы. Вероятно, история со смартфоном вам уже приелась, так что вот другой пример.

- Ценность: база данных женщин и детей, жертв домашнего насилия, обратившихся за помощью в шелтер.

- Угроза: несанкционированный доступ к этой базе абьюзеров и других преследователей (и вытекающие отсюда дурные последствия для тех, кто окажется в базе).

- Уязвимости: база не защищена шифрованием. Доступ к учетной записи администратора базы есть у всех членов команды. Пароль к этой базе не регулируется никакими правилами.

- Ресурсы: возможность пройти тренинг по безопасности и получить помощь эксперта-консультанта.

Наша задача — разумно использовать ресурсы, чтобы закрыть уязвимости и уменьшить вероятный ущерб от угрозы. То, что мы проделали, в упрощенном виде называется анализом рисков. Это фундамент для работы по обеспечению безопасности. После проведения такого анализа можно говорить о решениях (действиях). Например, разобраться с правами доступа к базе, определить правила в отношении пароля, наладить резервное копирование и так далее.

Совокупность ценностей, угроз, уязвимостей и ресурсов с учетом локального контекста иногда называют моделью угроз. Специалист по безопасности, давая совет, частенько добавляет: «В зависимости от вашей модели угроз». Например, как лучше поступить при работе с облачным хранилищем? Установить программу синхронизации папки для облака или довольствоваться работой через браузер? Если ваша модель угроз предусматривает, что злодей реагирует даже на значок Google Drive и лезет внутрь, возможно, лучше выбрать второй вариант. И, возможно, чистить историю либо работать в режиме «Инкогнито».

Мы привели только самые необходимые, главные шаги. Эксперты по безопасности охотно познакомят вас с другими действиями, которые, возможно, помогут более эффективному анализу рисков. В идеале такая работа приводит к созданию двух документов: политики приватности и кризисного протокола. Возможно, в одной из следующих публикаций мы разберемся с этими понятиями.